Coup de projecteur sur la criminalité financière

Découvrez les tendances qui façonnent le paysage financier actuel et leurs implications pour l'année en cours.

Téléchargez maintenantSuite à sa réunion plénière de février, le Groupe d’action financière (GAFI) a publié deux nouveaux rapports sur la lutte contre les ransomware (rançongiciels). Un rapport analyse les méthodes qu’utilisent les cybercriminels pour mener leurs attaques et les techniques qu’ils emploient pour blanchir les rançons tandis que l’autre est consacré aux indicateurs de risque potentiels. Ces deux ensembles de recommandations visent à améliorer la détection et la prévention des transactions suspectes liées aux ransomware.

La séance plénière de février s’est concentrée sur la montée en puissance des attaques de ransomware en soulignant notamment l’utilisation abusive d’actifs virtuels qui permettent aux criminels de s’éclipser avec d’importantes sommes d’argent. Selon l’IBM X-Force Threat Intelligence Index, en 2022, c’est la région Asie-Pacifique qui a connu le plus grand nombre de cyberattaques pour la deuxième année consécutive.

Les deux derniers rapports du GAFI sont le fruit de recherches menées par cet organisme de surveillance mondial afin de mieux comprendre les défis à relever.

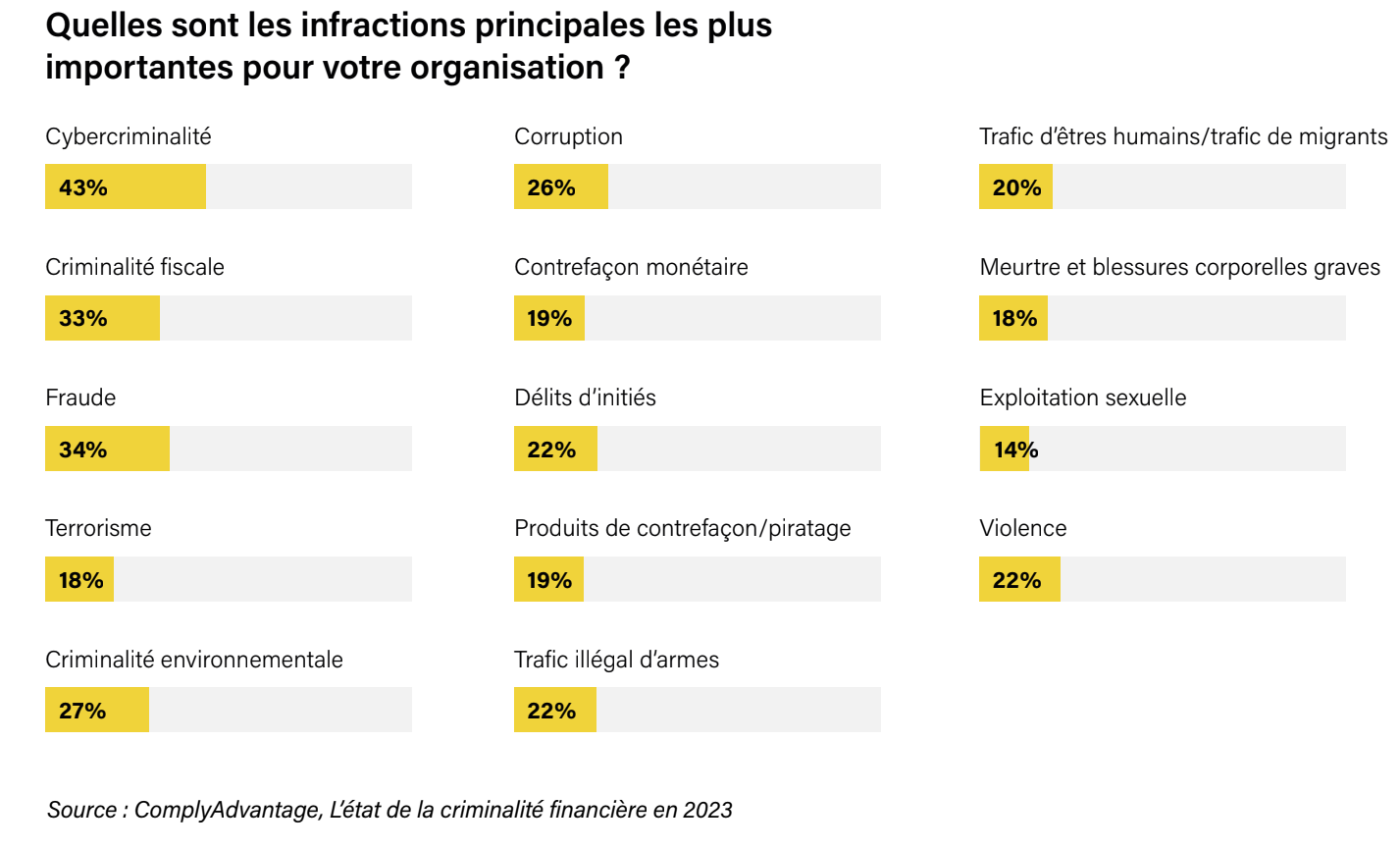

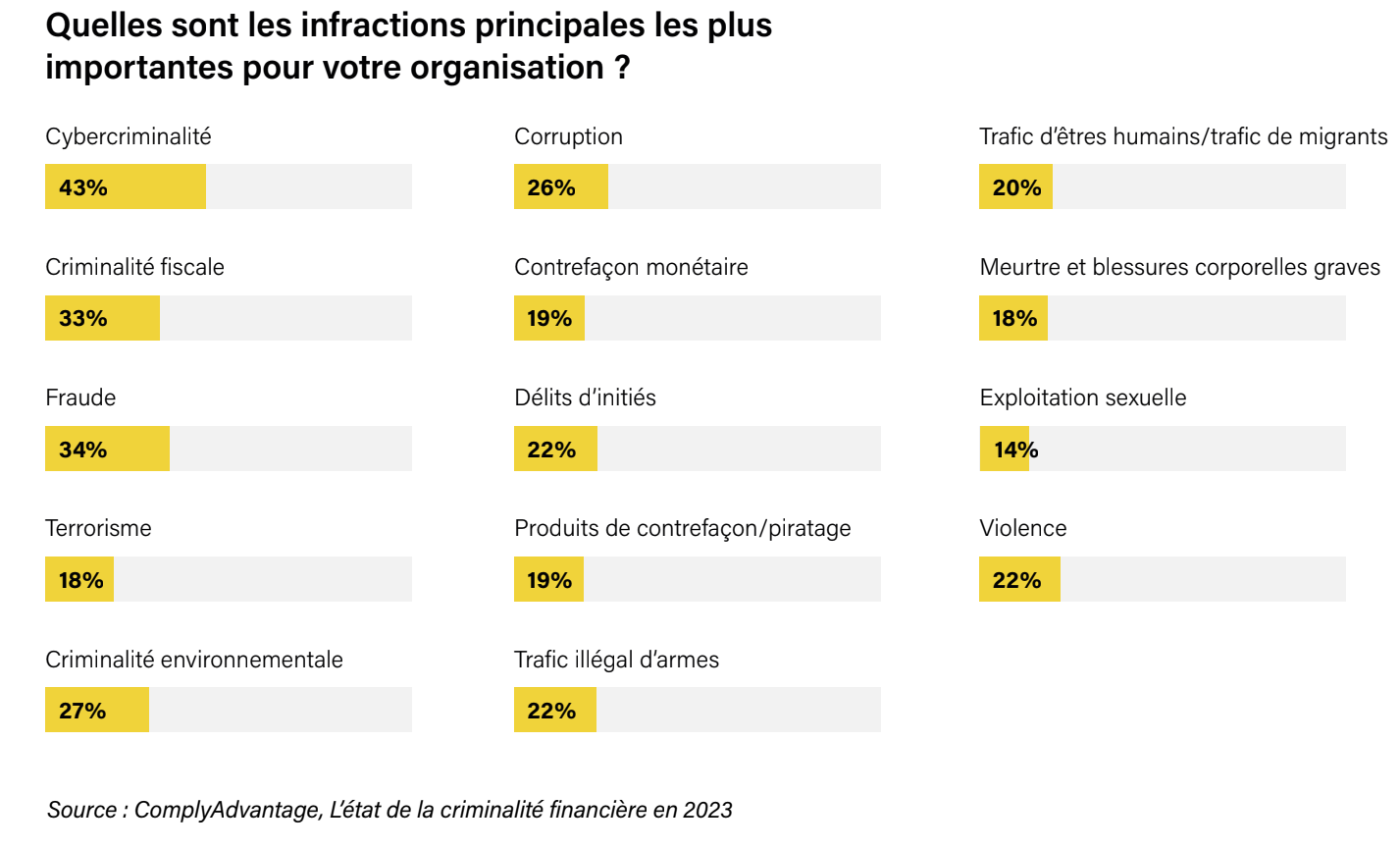

Lors de la présentation de ses objectifs 2022-2024 en juillet 2022, le GAFI a souligné que de nombreux pays s’efforçaient d’arrêter ou de contenir les cyberattaques. Nos enquêtes mondiales sur la conformité de 2022 et 2023 se font l’écho de ce défi, la cybercriminalité apparaissant comme l’infraction qui préoccupe le plus les équipes chargées de la conformité, et ce deux années de suite.

Et il est clair qu’il y a de quoi. En effet, selon le GAFI, de récentes estimations font état d’une multiplication par quatre des paiements de rançons en 2020 et 2021 par rapport à 2019 en raison des nouvelles tactiques et techniques utilisées par les criminels.

Les méthodes classiques de ransomware et les tendances associées qui sont identifiées dans le rapport sont les suivantes :

Les équipes Conformité observeront que bon nombre des méthodes et tendances susmentionnées peuvent être classées comme des typologies générales de blanchiment de cryptomonnaies. Dans ce contexte, l’objectif du cybercriminel est de dissimuler les paiements de rançons.

À la lumière des méthodes utilisées par les cybercriminels pour mener des attaques par ransomware, le GAFI communique une liste d’actions pratiques que les pays doivent mener pour renforcer leur capacité à perturber les flux financiers liés à ce type de cybercriminalité en plein essor. Parmi ces bonnes pratiques, citons:

La liste des indicateurs de risques décrits par le GAFI vient compléter ceux communiqués dans les précédentes recommandations sur les indicateurs d’alerte relatifs aux actifs virtuels publiées en septembre 2020. Pour fournir un maximum de clarté et aider les entités des secteurs public et privé à identifier les activités suspectes associées aux ransomware, le deuxième rapport classe les indicateurs de risque par perspective. Le rapport énumère tout d’abord des indicateurs pour aider les établissements à identifier les rançons payées par les victimes :

Ensuite, le GAFI avance des indicateurs pour aider les établissements à détecter un compte criminel qui a reçu (ou reçoit) le paiement d’une rançon :

Le GAFI fait remarquer qu’un seul indicateur de risque ne peut pas justifier à lui seul la suspicion du paiement d’une rançon. De même, un indicateur unique ne fournira pas nécessairement une information claire sur une telle activité. Cependant, si l’équipe Conformité identifie l’un des indicateurs susmentionnés, elle doit alors procéder à une supervision et à un examen plus approfondis.

Gérer les risques liés aux ransomware est de plus en plus complexe. Pour mieux protéger leurs clients et la réputation de leur entreprise, les établissements et leur équipe Conformité doivent envisager de renforcer leurs cyberdéfenses et le niveau de leur cyberhygiène. Les nouvelles méthodes et tendances en matière de ransomware qui sont identifiées par le GAFI doivent aussi être examinées à la lumière des contrôles LCB-FT des établissements en veillant à ce que toute lacune soit comblée en fonction de l’appétit pour le risque de l’entreprise.

Pour en savoir plus sur les principaux enseignements de la réunion plénière de février 2023, lisez notre article ici.

Découvrez les tendances qui façonnent le paysage financier actuel et leurs implications pour l'année en cours.

Téléchargez maintenantPublié initialement 09 mai 2023, mis à jour 19 décembre 2023

Avertissement : Ce document est destiné à des informations générales uniquement. Les informations présentées ne constituent pas un avis juridique. ComplyAdvantage n'accepte aucune responsabilité pour les informations contenues dans le présent document et décline et exclut toute responsabilité quant au contenu ou aux mesures prises sur la base de ces informations.

Copyright © 2024 IVXS UK Limited (commercialisant sous le nom de ComplyAdvantage)